一、thinkPHP5.0爆出getshell漏洞

- http://127.0.0.1/anquan/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=php%20-r%20‘phpinfo();

二、通过升级thinkPHP版本到5.1.x之后就需要删除项目代码的挂马文件

三、寻找挂马文件

- 以TP框架为例,首先查找public文件夹和themes文件夹有没有php文件,或者是一些特殊的php文件,有的话直接干掉就好

- 建议重新用composer安装一个新版本的TP框架,然后把thinkphp目录和vendor替换你原来项目的这两个文件

- 再去控制器(controller)或者模型(model)目录找一下特殊文件,一般都是加密过的代码

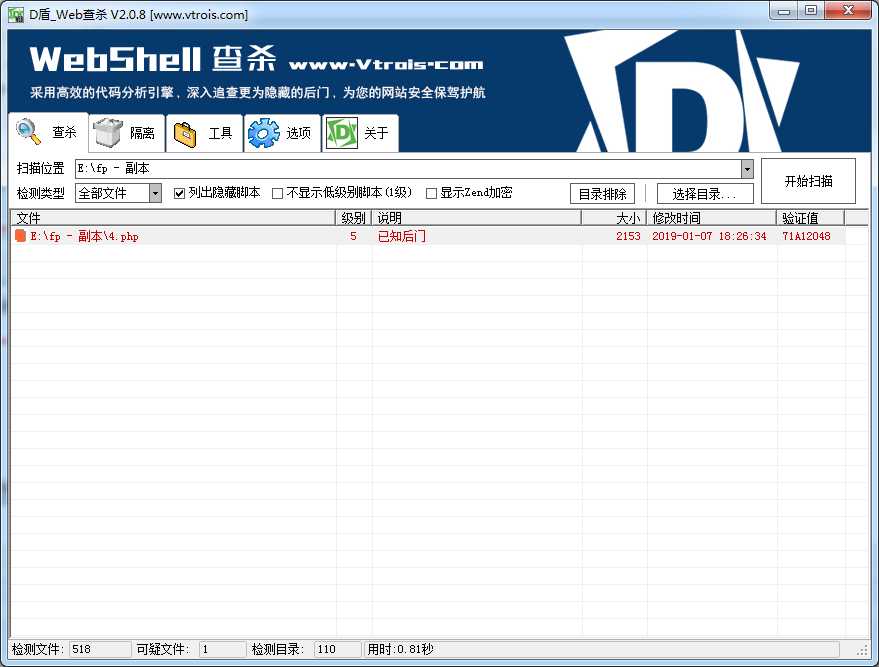

- 最后使用工具D遁webshell来寻找项目中是否存在隐患后门文件,然后自行判断删除即可

D遁webshell工具转自52破解吧的htcperfect贴主

下载地址:

百度网盘链接: https://pan.baidu.com/s/1nvTOKJJ 密码: neal

工具的使用(ps:暂时只能在本地使用,没有Linux版,线上的项目请自行拉到本地扫描):

1.选择项目目录

2.选中后会自动扫描,或者手动点击‘开始扫描‘按钮,就可以看到否是存在后面隐患文件